To Chińczycy wyłączyli GitHuba?

1 kwietnia 2015, 09:17Ślady wielkiego ataku DDoS, w wyniku którego serwis GitHub był wyłączony przez ponad 5 dni, prowadzą do Chin. Do takiego wniosku doszli niezależnie od siebie specjaliści z dwóch organizacji. Celem ataku były dwie konkretne witryny – antycenzorska GreatFire.org oraz mirror chińskiego wydania The New York Timesa. Ucierpiała jednak cała sieć GitHuba.

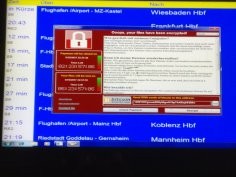

Po wielkim ataku Microsoft krytykuje NSA i CIA

15 maja 2017, 09:03Dwa dni po ataku na 200 000 komputerów, który wykonano za pomocą narzędzi opracowanych na podstawie robaka stworzonego przez NSA (National Security Agency), przedstawiciel Microsoft skrytykował działania rządowych agencji wywiadowczych

Dziury Meltdown i Spectre pozostaną z nami przez lata

5 stycznia 2018, 11:48Google poinformowało, że jego badacze pracujący w ramach Project Zero już przed kilku miesiącami odkryli głośne ostatnio dziury w procesorach i poinformowali o nich producentów chipów. Luka Meltdown występuje w układach Intela i ARM, a Spectre jest obecna w kościach wszystkich producentów.

Hakerzy mogą spowodować w mieście olbrzymie korki

7 marca 2018, 12:45Pięciu naukowców z University of Michigan przeprowadziło udany atak na prototypowy inteligentny system świateł drogowych, który od 2016 roku jest testowany przez amerykański Departament Transportu.

RAMpage zagraża urządzeniom z Androidem

2 lipca 2018, 11:28Niemal wszystkie urządzenia z Androidem sprzedane po roku 2012 są podatne na atak RAMpage. To odmiana znanego od co najmniej 3 lat ataku Rowhammer. Atak pozwala napastnikowi na przejęcie całkowitej kontroli nad urządzeniem ofiary.Rowhammer wykorzystuje fakt, że współczesne układy pamięci są bardzo gęsto upakowane

Amerykański cyberatak na Iran

26 czerwca 2019, 11:16Amerykańska prasa donosi, że Stany Zjednoczone przeprowadziły cyberatak na irańskie systemy kontroli i wystrzeliwania rakiet. Był to odwet za zestrzelenie amerykańskiego drona. Za atak odpowiedzialna była US Cyber Command, nikt w nim fizycznie nie ucierpiał, a sam atak uznano za bardzo udany

Udany atak na BitLockera

7 grudnia 2009, 17:40Eksperci z Instytutu Fraunhofera przeprowadzili skuteczny atak na mechanizm BitLocker w Windows. Pozwala on na poznanie kodu legalnego użytkownika nawet wówczas, gdy w komputerze zaimplementowano technologię TPM (Trusted Computing Module).

Niewykrywalne sprzętowe trojany w procesorach

18 września 2013, 10:40Grupa amerykańskich i europejskich ekspertów opublikowała pracę badawczą, w której opisują, w jaki sposób układy scalone wykorzystywane np. przez wojsko mogą zostać na etapie produkcyjnym zmienione tak, by ułatwiały szpiegowanie czy włamanie do urządzeń i systemów korzystających z tych układów. Zmiany takie, przeprowadzone na poziomie tranzystorów, byłyby niewykrywalne

Pół roku atakowali sieć Tor

1 sierpnia 2014, 09:28Przedstawiciele Tor Project ostrzegli, że nieznani sprawcy mogli zdobyć przynajmniej część informacji pozwalających na zidentyfikowanie użytkowników sieci Tor. Na początku lipca odkryto i zlikwidowano atak na Tor. Wiadomo, że trwał on od końca stycznia. Atakujący uruchomili rutery, przez które przechodził ruch i go nadzorowali. Rutery te zostały już odłączone, a Tor Projekt wprowadził poprawki do kodu, by uniemożliwić przeprowadzenie takiego ataku w przyszłości.

Zagrożone USB

13 listopada 2014, 09:39Podczas tokijskiej konferencji bezpieczeństwa Pacsec ujawniono, że ponad połowa urządzeń USB dostępnych na rynku jest podatna na atak BadUSB. W sierpniu zademonstrowano kod, który modyfikuje firmware urządzenia USB w taki sposób, by możliwe było przeprowadzenie ataku na maszyny z Linuksem czy Windows.

« poprzednia strona następna strona » 1 2 3 4 5 6 7 8 …