Flash Player popularny wśród cyberprzestępców

26 kwietnia 2016, 09:25Flash Player zajął wszystkie 10 miejsc w rankingu programów najczęściej atakowanych za pomocą zestawów narzędzi hakerskich, poinformował departament bezpieczeństwa NTT Group, największego japońskiego dostawcy usług telekomunikacyjnych

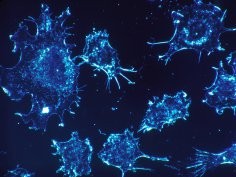

Trwają prace nad obiecującymi szczepionkami przeciwko nowotworom

6 lipca 2017, 10:13Naukowcy od dawna poszukują szczepionki, która pobudzałaby układ odpornościowy do walki z nowotworami. Teraz dwa różne podejścia do rozwiązania problemu przyniosły bardzo obiecujące wyniki. Co prawda oba eksperymenty należy powtórzyć jeszcze na większej liczbie pacjentów, jednak testy na małych grupach zostały okrzyknięte wielkim postępem.

CyberLAB w Świerku skutecznie bada cyberbezpieczeństwo

17 października 2018, 05:00Działające od niedawna Laboratorium Cyberbezpieczeństwa Narodowego Centrum Badań Jądrowych odnotowało pierwszy sukces: naukowcy wykryli niebezpieczną lukę w oprogramowaniu firmowym jednego z powszechnie używanych sterowników logicznych PLC wykorzystywanym m.in. w instalacjach nuklearnych. Producent naprawił już błąd, zalecając niezbędne poprawki wszystkim użytkownikom.

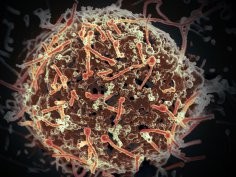

Przed Igrzyskami Olipijskimi do Japonii przywieziono superniebezpieczne wirusy

15 października 2019, 09:45Japonia przygotowuje się do przyszłorocznych Igrzysk Olimpijskich, a przygotowania te obejmują też zagadnienia związane z bezpieczeństwem medycznym. W ubiegłym miesiącu do Japonii przywieziono próbki jednych z najbardziej niebezpiecznych wirusów: Ebola, Marburg, Lassa, Arenawirusy powodujące południowoamerykańskie gorączki krwotoczne oraz wirusa CCHF powodującego krymsko-kongijską gorączkę krwotoczną

Naukowcy opisali ofiarę ataku rekina sprzed 3 tys. lat

24 czerwca 2021, 12:24Międzynarodowy zespół naukowców opisał ofiarę ataku rekina sprzed 3 tys. lat. Autorzy publikacji z Journal of Archaeological Science: Reports podkreślają, że szczątki kostne ze stanowiska Tsukumo z Okayamy ze śladami licznych urazów stanowią najstarszy bezpośredni dowód ataku rekina na człowieka; dotąd za najstarszy uznawano przypadek, do którego doszło ok. 1000 r. n.e. Posługując się różnymi metodami, ekipa odtworzyła przebieg zdarzeń.

Atak na Pentagon

22 czerwca 2007, 09:57Pentagon został zmuszony do wyłączenia części swojego systemu pocztowego, zawierającego 1500 kont. Na serwerach wykryto bowiem włamanie.

Kaspersky zaatakuje Intela

14 lipca 2008, 10:33Specjalista ds. zabezpieczeń, Kris Kaspersky, zapowiedział, że zademonstruje, w jaki sposób można zaatakować mikroprocesory Intela. Kaspersky twierdzi, że znalazł w nich błąd, który pozwala na przeprowadzenie zdalnego ataku za pomocą JavaScriptu lub pakietów TCP/IP.

Szczepionka na cukrzycę

6 marca 2009, 13:53Wyzwalaczem cukrzycy typu 1. mogą być enterowirusy. Ich ślady odnaleziono w tkance trzustki 60% chorych dzieci. Nie występowały one u zdrowych maluchów (Diabetologia). Co więcej, u 40% dorosłych z cukrzycą typu 2. w produkujących insulinę komórkach beta również odkryto oznaki zakażenia.

Nowotwór chroniony immunitetem

9 września 2009, 21:56Choć szczepionki przeciwnowotworowe działają niekiedy ze spektakularną wręcz skutecznością, w niektórych przypadkach organizmy chorych w ogóle nie reagują na taką formę leczenia. Badacze z Mayo Clinic zaprezentowali możliwą przyczynę tego zjawiska.

Samodzielny samochód

6 kwietnia 2010, 18:06Na North Carolina State University powstało oprogramowanie, dzięki któremu samochód jest w stanie bez pomocy człowieka utrzymać się na swoim pasie ruchu. Technologia ta może zwiększyć bezpieczeństwo na drogach i przyczyni się do powstania wojskowych technik ratujących życie.