SpamSoldier zmienia ekonomię spamu

19 grudnia 2012, 11:07SpamSoldier to, zdaniem Andrew Conwaya z firmy Cloudmark, szkodliwy kod, który całkowicie zmienia zasady gry na rynku SMS-owego spamu. Kod atakuje system Android i tworzy botnet, wykorzystujący zarażone telefony do rozsyłania spamu

Włamując się do telefonu, można ukraść teslę

25 listopada 2016, 12:53Wystarczy zainfekować szkodliwym kodem telefon właściciela tesli, by ukraść jego samochód, twierdzą norwescy eksperci z firmy Promon. W ubiegłym miesiącu Chińczycy z Keen Lab wykazali, że włamując się do samego komputera samochodu Tesla Model S można z odległości nawet 20 kilometrów przejąć kontrolę nad pojazdem

Android sprowadzi na Google'a kłopoty?

19 listopada 2007, 12:10Stefano Mazzocchi, developer i członek zarządu Apache Labs, uważa, że Google może mieć kłopoty ze swoją platformą Android. Niewykluczone, że zostanie pozwany przez Sun Microsystems.

Patent na anonimowe płatności

18 kwietnia 2013, 10:28Amazon złożył wniosek o opatentowanie technologii anonimowych płatności mobilnych. Pozwalałaby ona na zapłacenie za zakupy bez konieczności ujawniania sprzedawcy danych osobowych, numeru telefonu czy adresu e-mail

Wikileaks ujawnia hakerskie poczynania CIA

8 marca 2017, 11:15Wikileaks ujawniło pierwszą część posiadanych przez siebie tajnych dokumentów CIA. W ramach serii „Vault 7” demaskatorski portal ujawnia największy wyciek dokumentów z Centralnej Agencji Wywiadowczej. Pierwsza część zawiera 8761 dokumentów i plików pochodzących z izolowanej sieci znajdującej się w Center for Cyber Intelligence w Langley

Chrome korzysta z kodu Microsoftu

16 września 2008, 11:34Podczas premiery przeglądarki Chrome Google dziękował dwóm opensource'owym projektom, z których korzystał - Firefoksowi i WebKitowi. Okazuje się, że podziękowania należą się też... Microsoftowi.

Blokuje reklamy, pomaga agencjom reklamowym

18 czerwca 2013, 07:33Popularne narzędzie do blokowania reklam, Ghostery, jest niezwykle przydatne... agencjom reklamowym. Niewiele osób wie, że firma Evidon, która w 2010 roku kupiła Ghostery, sprzedaje dane zebrane za jego pomocą. Z 19 milionów użytkowników Ghostery aż 8 milionów włączyło moduł przesyłania danych z Ghostery do Evidonu. Ten z kolei sprzedaje te informacje dalej.

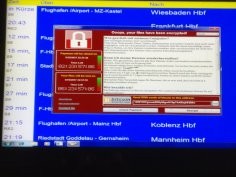

Po wielkim ataku Microsoft krytykuje NSA i CIA

15 maja 2017, 09:03Dwa dni po ataku na 200 000 komputerów, który wykonano za pomocą narzędzi opracowanych na podstawie robaka stworzonego przez NSA (National Security Agency), przedstawiciel Microsoft skrytykował działania rządowych agencji wywiadowczych

Można szybciej kasować

1 października 2008, 10:57Na Uniwersytecie Kalifornijskim w Los Angeles (UCLA) powstał najszybszy na świecie czytnik kodów paskowych. Czytnik pracuje z prędkością 25 milionów ramek na sekundę.

Windows XP rzadziej atakowany od Visty i Windows 7

12 maja 2014, 09:51Z microsoftowego Security Intelligence Report dowiadujemy się, że posiadacze systemów Windows 7 i Windows Vista są bardziej narażeni na infekcję niż osoby używające Windows XP. W ostatnim kwartale 2013 roku odsetek zainfekowanych komputerów z systemem XP wynosił 2,42%, podczas gdy dla Windows Visty i 7 było to, odpowiednio, 3,24% i 2,59%.