Waymo pozywa Ubera o kradzież dokonaną przez Levandowskiego

24 lutego 2017, 10:27Waymo, należąca do konglomeratu Alphabet (Google) firma zajmująca się autonomicznymi samochodami, pozwała do sądu Ubera, oskarżając go o kradzież tajemnic handlowych dotyczących rozwoju tego typu pojazdów.

Egipcjanie próbują odzyskać kosmyk włosów faraona

3 kwietnia 2007, 15:19Władze Egiptu wysłały do Francji grupę archeologów, którzy mają odzyskać 3.200-letni kosmyk włosów ukradzionych z mumii faraona Ramzesa II.

Chrome podatne na kradzież haseł

12 lipca 2010, 13:58Andreas Grech informuje, że Chrome jest podatny na kradzież haseł. Wszystko przez dodatki do tej przeglądarki, które mogą być pisane w JavaScript oraz HTML i mają dostęp do obiektowego modelu dokumentu (DOM).

USA nie wykluczają sankcji handlowych

23 lutego 2013, 15:58Po raporcie, w którym firma Mandiant identyfikuje grupę APT1 jako Jednostkę 61398 chińskiej armii, administracja prezydenta Obamy postanowiła podjąć bardziej zdecydowane działania. Biały Dom wydał raport Administration Strategy on Mitigating the Theft of U.S. Trade Secrets, w którym znalazły się zalecenia dotyczące walki ze szpiegostwem finansowym

Do więzienia za zestrzelenie drona?

17 sierpnia 2015, 09:20Jednemu z mieszkańców Kentucky grozi więzienie za zestrzelenie drona, który pojawił się nad jego domem i filmował mieszkańców. Zdarzenie miało miejsce przed trzema tygodniami, gdy 47-letni William Herbert Meredith zauważył drona z przyczepioną kamerą, który zawisł nad jego domem i najwyraźniej filmował przebywające w ogrodzie dzieci

Niezałatana dziura w Chrome pozwala na kradzież informacji

4 marca 2019, 12:46Hakerzy aktywnie wykorzystują dziurę we wbudowanym w Chrome czytników PDF-ów. Dziura daje napastnikowi dostęp do takich informacji jak adres IP komputera, dane o wersji systemu operacyjnego, wersji Chrome'a czy pełną ścieżkę dostępu do pliku PDF.

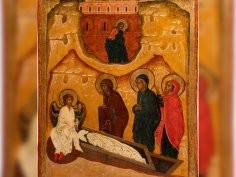

Skradziona ikona „Trzy Marie u grobu” wraca do Polski

14 marca 2022, 13:45Po ponad 30 latach do Polski wraca skradziona z Muzeum Warmii i Mazur w Olsztynie XVI-w. ikona z przedstawieniem „Trzech Marii u grobu”. Skradziono ją z zamku w grudniu 1990 r. To druga ikona - po ikonie z przedstawieniem Archanioła Michała - odzyskana dzięki współpracy Ministerstwa Kultury i Dziedzictwa Narodowego (MKiDN) ze stroną niemiecką.

Niebezpieczne komórki

7 października 2008, 10:20Specjaliści z BT, Glamorgan University, Edith Cowan University i Sim Lifecycle Services przyjrzeli się... starym telefonom komórkowym. Odkryli, że wyrzucanie tych urządzeń jest niebezpieczne dla właścicieli, a szczególnie dla ludzi biznesu.

Google wyczyści telefony użytkowników Androida

7 marca 2011, 13:16Ostatnio Google usunął z Android Market kilkadziesiąt aplikacji zawierających szkodliwe oprogramowanie. Teraz koncern ma zamiar zdalnie skasować je ze smartfonów użytkowników, którzy zdążyli aplikacje te pobrać.

Zdalne wyłączenie uchroni przed kradzieżą?

16 kwietnia 2014, 09:28Amerykańskie telekomy, producenci smartfonów i tabletów oraz organizacje przemysłowe ustąpili pod naciskiem polityków oraz organów ścigania i mają zamiar wprowadzić w urządzeniach programowy „kill switch”. To mechanizm, który pozwoli użytkownikowi na zdalne zablokowanie skradzionego tabletu czy smartfonu

« poprzednia strona następna strona » 1 2 3 4 5 6 7 8 …