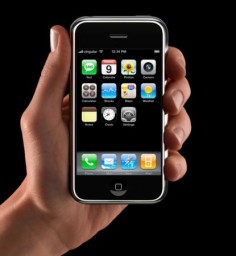

iPhone z YouTube'm

21 czerwca 2007, 10:32Apple poinformowało, że użytkownicy iPhone’a będą mogli przeglądać zawartość serwisu YouTube. Należący do Google’a serwis zdobył sobie olbrzymią popularność wśród użytkowników komputerów, ale jest niemal nieobecny na rynku telefonii komórkowej.

Podejrzana tapeta dla Androida

30 lipca 2010, 12:01Eksperci ostrzegają przed podejrzaną tapetą dla systemu Android, która zbiera dane użytkownika i wysyła je na serwer w Chinach. Jackeey Wallpaper, dostępna w Android Market, została pobrana już od 1 do 4 miliony razy.

Bonobo dzielą się inaczej niż ludzie

3 stycznia 2013, 18:11Większość ludzi, otwierając paczkę cukierków w obecności osoby znajomej oraz nieznajomej, najpierw poczęstuje znajomego. Jednak bonobo postępują odmiennie. W pierwszej kolejności podzielą się z nieznajomym, a znane im zwierzę będzie musiało poczekać

Chimera atakuje w Niemczech

29 października 2015, 13:39W Niemczech pojawił się nowy typ szkodliwego kodu szantażującego ofiary (ransomware). Oprogramowanie nie tylko szyfruje pliki, ale też blokuje dostęp do systemu operacyjnego i grozi opublikowaniem w internecie wrażliwych danych oraz zdjęć i filmów znalezionych na komputerze. Szkodliwy program o nazwie Chimera atakuje przede wszystkim firmy.

Gdańsk: pionierska operacja kardiologiczna u dziecka

14 stycznia 2020, 12:28Lekarze z Uniwersyteckiego Centrum Klinicznym w Gdańsku wykonali nowatorską operację wszczepienia elektrod nasierdziowych u 13-letniej pacjentki, bez wykonywania sternotomii - otwarcia klatki piersiowej. Dostęp do serca uzyskali z czterocentymetrowego cięcia, bez naruszania struktur kostnych.

TMS Brokers — sprawdź, co warto wiedzieć o domach maklerskich!

12 października 2023, 19:45Firmy i instytucje finansowe określane jako domy maklerskie wzbudzają w wielu osobach mieszane uczucia. Co zrobić, aby nawiązać współpracę z wiarygodnym podmiotem? Na co zwrócić uwagę i którym maklerom warto zaufać? Sprawdzamy!

Zbyt dużo rdzeni spowalnia superkomputery

15 stycznia 2009, 16:50Naukowcy z Sandia National Laboratories udowodnili, że próby podnoszenia wydajności superkomputerów poprzez samo tylko zwiększanie liczby rdzeni w procesorach, w przypadku wielu złożonych aplikacji prowadzą do... spadku mocy obliczeniowej.

Włamanie do jądra Linuksa

1 września 2011, 12:07Przedstawiciele Kernel.org poinformowali, że w sierpniu cyberprzestępcy uzyskali dostęp na prawach administratora do maszyny Hera, a następnie włamali się do wielu innych serwerów kernel.org,. Uzyskali tym samy dostęp do plików jądra Linuksa

Google obniża ceny

26 marca 2014, 10:45Google radykalnie obniża ceny za dostęp do swojej chmury obliczeniowej. Firma chce w ten sposób nawiązać walkę z chmurami Amazona i Microosftu.

Przestępcy od dwóch lat włamują się na pocztę Yahoo!

3 marca 2017, 11:54Wewnętrzne śledztwo Yahoo! wykazało, że w ciągu ostatnich 2 lat cyberprzestępcy dostali się do 32 milionów kont pocztowych, wykorzystując w tym celu podrobione pliki cookie